我们知道,一般短距离的网络互联(主要指百兆)都使用五类线,而五类线最大连接距离就是100米,如果是质量一般的网线,估计只有50米;如果是远距离的连接,就要使用光缆了,例如城域网之间的互联,都是以几十上百公里来衡量;而如果是中等距离的连接呢?例如一个校园园区或者一个工厂厂区,可能需要连接几百米的距离,这种情况如何解决?

这个问题在我们的论坛上引起过大家的热烈讨论,下面我们把诸子百家的意见逐一介绍分析一下:

意见一:用无线网络 这个想法其实是受到现在无线热点大量普及的启发,而且通过这种方式也比较简单易实现,省去了繁琐的布线工作。不过,一般的无线AP其实并不具备桥接功能,必须使用专业的无线桥接器,这种产品属于无线AP的一个分支,其工作方式跟无线AP其实非常类似,不过它支持更多的工作模式,如果要解决上面说的问题,可以使用Wireless Repeater(无线中继模式):

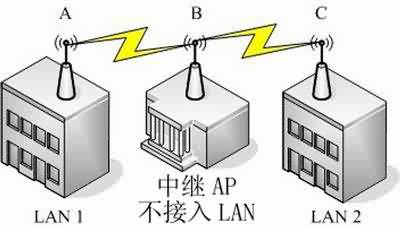

Wireless Repeater(无线中继模式)

中继模式不是所有的AP都支持,一般的SOHO级AP都不支持此模式,高端商用AP则大多支持。使用这种模式时,一个接入有线局域网的AP作为中心AP,根据需要可采用“AP模式”,而充当中继器的AP不接入有线网络,只接电源,使用“中继模式(Repeater)”,并填入“远程AP的MAC地址(Remote AP MAC)”即可。

中继AP将可与中心AP之间进行桥接(注意中继AP要放置在中心AP的覆盖范围内),同时也可提供自身信号覆盖范围内的客户端接入,从而延伸覆盖范围。一般中心AP最多支持四个远端中继AP接入。此时全部AP须使用相同的SSID、认证模式、密钥和信道,还要将AP的IP设置为同一网段且不要开DHCP。客户端还是会认为这是一个大范围AP,所以客户端设置还是跟单一AP的情况相同。

这种中继模式虽然使无线覆盖变得更容易和灵活,但是却需要高档AP支持,而且如果中心AP出了问题,则整个WLAN将瘫痪,冗余性无法保障。

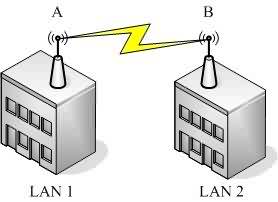

如果需要连接的两个点距离再远一些,就可以使用加设定向天线的方式来扩大信号,这时候,中继AP就不大必要了,因为定向天线已经可以实现长距离的信号传输,所以用户可以使用点对点桥接模式。

WBridge Point to Point(点对点桥接)

其应用示意如图,两栋建筑物内各有一个局域网:LAN1和LAN2,两个AP:AP- A和AP-B使用点对点桥接模式相连。两个AP都各自连入本地LAN的交换机中,此时这两个AP起到的作用其实就相当于一根“无形的网线”和桥接器了。

A和B两个AP的设置方式相同,都是在AP的管理界面中选择“桥接模式”,并在“远程桥接MAC地址(Remote Bridge MAC)”中输入对方AP的MAC地址。注意两个AP的IP要在同一网段,且使用相同的信道,可以实现两个有线局域网之间通过无线方式的互连和资源共享,也可以实现有线网络的扩展。要注意的是,两个AP都应该采用定向天线。

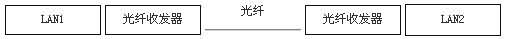

意见二:使用光纤 不少网友都表示同意这个办法,因为光纤现在的价格也是10多块每米,在两点之间直接拉条光纤成本也不会太高 ;不过,大家也忽略了一个问题:光纤布线时,请人焊接收费是比较高的。

这里需要说明的就是,采用这个方案技术难度比较低,不需要复杂的设置,不过要注意光纤收发器的分类比较多,分别用于不同的场合,大家购买之前要问清楚,以免买错,造成不必要的经济损失:

光纤收发器的分类:

·按光纤性质分类:

单模光纤收发器:传输距离20公里至120公里

多模光纤收发器:传输距离2公里到5公里

·按所需光纤分类:

单纤光纤收发器:接收发送的数据在一根光纤上传输

双纤光纤收发器:接收发送的数据在一对光纤上传输

·按工作层次/速率分类:

100M以太网光纤收发器:工作在物理层

10/100M自适应以太网光纤收发器:工作在数据链路层

·按结构分类:

桌面式(独立式)光纤收发器:独立式用户端设备

机架式(模块化)光纤收发器:安装于十六槽机箱,采用集中供电方式

·按管理类型分类:

非网管型以太网光纤收发器:即插即用,通过硬件拨码开关设置电口工作模式

网管型以太网光纤收发器:支持电信级网络管理

·按电源分类:

内置电源光纤收发器:内置开关电源为电信级电源

外置电源光纤收发器:外置变压器电源多使用在民用设备上

意见三:多拉一条线,使用VPN

意见三:多拉一条线,使用VPN 这个办法其实非常实用,毕竟多拉一条线成本非常低,然后通过路由器的VPN功能就能实现两地资源的共享,而且共享的安全性和可管理性也比较高。

VPN技术在近两年迅速走红,是有其独到优势的,安全和廉价就是它的最大特色,在这个方案中,有网友提出使用VPN,确实有其独到之处,跟ISP多拉一条线,收费当然是低于自己去拉条线啦;不过,对于大部分用户来说,怎么建立VPN,还是需要求助于系统集成公司,所以总体成本还要把系统集成商的收费计算在内。

关于VPN,要说的就太多了,这里只简单介绍一下两种主流的VPN技术吧:

SSL VPN

安全套接字层(Secure Socket Layer,SSL)属于高层安全机制,广泛应用于Web浏览程序和Web服务器程序。在SSL中,身份认证是基于证书的。

优点:SSL VPN技术帮助用户通过标准的Web浏览器就可以访问重要的企业应用。这使得企业员工出差时不必再携带自己的笔记本电脑,仅仅通过一台接入了Internet的计算机就能访问企业资源,这为企业提高了效率也带来了方便。

缺点:对于非web页面的文件访问,往往要借助于应用转换。有的SSL VPN产品所能支持的应用转换器和代理的数量非常少,有的能很好地支持了FTP、网络文件系统和微软文件服务器的应用转换。 但是并不能真正形成局域网对局域网的应用,形成一个大的私有网络。

从上面的分析来看,SSL VPN的部署和应用会非常方便。但是如果考虑到企业今后的应用,比如说一些网络协同开发软件的使用,一些局域网内部非基于web页面的应用,IP语音的安全应用等,则SSL VPN则可能达不到很好的支撑。

IPSec VPN

IPSec是IETF支持的标准之一,它是第三层即IP层的加密。 IPSec不是某种特殊的加密算法或认证算法,也没有在它的数据结构中指定某种特殊的加密算法或认证算法,它只是一个开放的结构,定义在IP数据包格式中,不同的加密算法都可以利用IPSec定义的体系结构在网络数据传输过程中实施。

信息产业部电信研究院通信标准研究所的专家何宝宏曾经指出,IPSec是到目前为止最为安全的协议。同时IPSec VPN能够真正解决局域网之间的互联,形成一个真正的私有网络。另外,从发展的角度来看,IPSec VPN也能够为将来的应用发展提供良好的支撑,不局限于应用的形势是基于web还是其他环境。

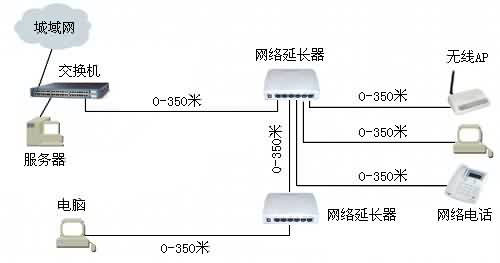

意见四:使用“网络延长器” 这是一个设备生产商提出的意见,而且对于解决700米以内的两地互接确实比较方便。不过对于“网络延长器”这种产品,大家所知甚少,而且也没有什么知名品牌推出过相关设备,都是一些名不见经传的中小型网络产品生产商弄出来的,其质量究竟如何大家心里都没底,因此这套方案在论坛上也没有得到众人的认可。

这种产品的使用方法如下,类似于一台交换机: